HFS Research-Podcast: The Next Wave mit Bill...

Bill McDermott (Vorsitzender und CEO von ServiceNow) und Ravi Kumar (CEO von Cognizant) untersuchen gemeinsam mit Phil Fersht, Chefanalyst von HFS Research, wie KI die...

Mehr lesenSpannende Neuigkeiten! Thirdera wurde von Cognizant übernommen.

Thirdera generiert Transformation, Digitalisierung und Automatisierung für unsere Kunden mit der Geschwindigkeit von NOW.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

.png?width=500&height=276&name=MicrosoftTeams-image%20(396).png)

Thirdera wurde zum 2023 ServiceNow Americas IT Workflow Partner of the Year gekrönt

Read moreWir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Wir helfen Unternehmen dabei, bessere Arbeitsmuster zu übernehmen und mehr aus ServiceNow herauszuholen. Unser Team erschließt das Potential eines Unternehmens, um das Erlebnis in der Arbeitswelt zu verbessern.

Finden Sie das richtige Maß an Fachwissen, um Ihre spezifischen ServiceNow-Anforderungen zu erfüllen.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Automatisieren Sie kritischen Betrieb, um stets verfügbare, zuverlässige Dienste anbieten zu können.

Multinationales Energieunternehmen steigert Produktivität durch Automatisierung von IT-Anfragen

Read more

Versicherungsanbieter rechnet mit 75 Mio. Dollar Geschäftswertzuwachs durch Umstellung der Vermögensverwaltung

Read moreAktivieren Sie bessere Entscheidungsfindung, um optimierte Regierungsdienste zu ermöglichen.

-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

Liefern Sie jetzt und in Zukunft bessere Ergebnisse mit Health IT.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

Prozessautomatisierung bringt dem Pharmariesen jährliche Einsparungen in Höhe von 800 000 Dollar

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Verschlanken Sie komplexe Betriebe, um Kosten einzusparen und das Kundenerlebnis zu verbessern.

UN-Agenturen setzen auf Thirdera und ServiceNow zur Unterstützung der Ukraine-Hilfe

Read moreDigitalisieren und automatisieren Sie Workflows, um das Kundenerlebnis, online und vor Ort, zu verbessern.

Entwickeln Sie innovative Lösungen auf einer modernen Serviceanbieterplattform.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, leader mondial de SAP on Cloud, se lance dans une refonte de l'ITSM sur plusieurs continents

Read moreSkalieren und unterstützen Sie den Betrieb mit digitalen End-to-End-Workflows.

Finden Sie das richtige Maß an Fachwissen, um Ihre spezifischen ServiceNow-Anforderungen zu erfüllen.

Bleiben Sie mit den Erkenntnissen von ServiceNow-Experten auf dem Laufenden und entdecken Sie unsere Blogs, Neuigkeiten, Fallstudien, Kulturbeiträge, Partner-Updates und mehr.

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie auf dem Laufenden mit den Erkenntnissen der ServiceNow-Experten und entdecken Sie unsere Blogs, Nachrichten, Fallstudien, Kulturbeiträge, Partner-Updates und vieles mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Bleiben Sie mit den Erkenntnissen von ServiceNow-Experten auf dem Laufenden und entdecken Sie unsere Blogs, Neuigkeiten, Fallstudien, Kulturbeiträge, Partner-Updates und mehr.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

2023 werden voraussichtlich 172 Mrd. USD in die Cybersicherheit investiert, und Sicherheitsteams stehen unter dem Druck, bessere Lösungen anzubieten. Viele Unternehmen verfügen über zahlreiche Tools, um mit Cyber-Angriffen umzugehen, einschließlich Schwachstellen-Scanner wie Qualys und Rapid7 InsightVM, statische und dynamische Test-Tools der Anwendungssicherheit wie beispielsweise Veracode und Konfigurations- und Beurteilungs-Tools der Sicherheit wie Tanium Comply. All diese Tools helfen Unternehmen dabei, ihre Sicherheitslage zu verstehen, um das Risiko im Falle eines Angriffs zu mindern.

Wenn Sie jedoch mit mehreren separaten Tools arbeiten, verfügen diese möglicherweise nicht über die selben Informationen über potentiell betroffene Geräte oder Anwendungen, die erfasst werden müssen, bevor sich das zuständige Team um die Fehlerbehebung kümmern kann. Da diese Technologien nicht unbedingt die selben Informationen über betroffene Systeme erfassen, ist es manchmal nicht einfach, überhaupt zu verstehen, was genau in der Umgebung verbessert werden sollte.

Um sich einen Überblick über Ihre Umgebung zu verschaffen, ist eine Configuration Management Database (CMDB) von Vorteil. Viele Unternehmen verfügen über eine rudimentäre CMDB, die möglicherweise nicht sonderlich präzise ist. Viele sind sich zwar über den Wert einer CMDB im Klaren, aber es kann enorm schwierig sein, die Gelder für den Aufbau, die Wartung und Weiterentwicklung aufzutreiben. In den letzten Jahren waren Programme zur Cybersicherheit jedoch in der Lage, CMDB-Arbeiten zu finanzieren, da man eben nichts sichern kann, wenn man nicht weiß, dass man überhaupt darüber verfügt. Allerdings ist es etwas komplett anderes, sich um eine erfolgreiche Umsetzung zu kümmern, wie wir in unserem kürzlich erschienenen Blog „Vier Schritte einer erfolgreichen CMDB-Umsetzung in ServiceNow“ bereits besprochen hatten.

Die Einträge in die CMDB ermöglichen eine Vielzahl von Vorteilen, wenn man sich die Schwachstellen und Konfigurationsfehler vor Augen führt. Wenn Sie die Eigentümerdaten in der CMDB verfolgen, beispielsweise die Eigentümergruppe des Systems, können Sie die Arbeiten automatisch den richtigen Teams zuweisen, die sofort mit der Arbeit beginnen können.

Die Überwachung von Beziehungen von Geräten und Anwendungen oder Diensten in der CMDB kann die Zuweisung verbessern, so dass eine Anwendung oder ein Service-Support-Team statt einem Gerät zugewiesen wird.

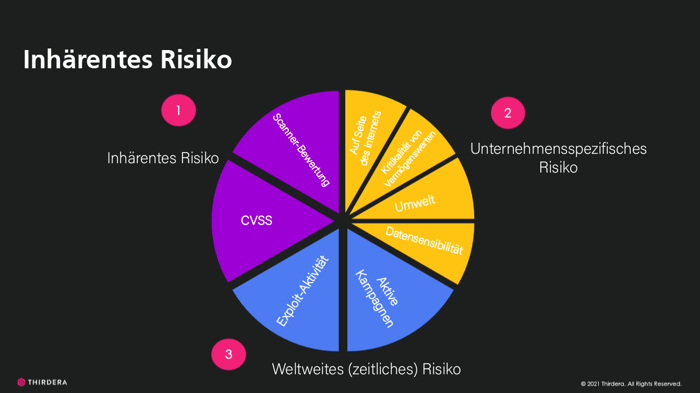

Ein weiterer wichtiger Vorteil der CMDB ist die Fähigkeit, das Risiko eines gefundenen Fehlers für das System zu ermitteln. Eine umfassende Risikoberechnung umfasst die Berechnung von drei Risikofaktoren, wie unten dargestellt. Die inhärenten Risikofaktoren stammen von Scannern oder statischen Quellen (beispielsweise CVSS-Bewertungen von NVD), mit denen das allgemeine Risiko für jedes einzelne oder alle Unternehmen bestimmt wird. Die unternehmensspezifischen Risikofaktoren finden Sie in der CMDB und sie bieten systemspezifischen Kontext des gefundenen Risikos, basierend auf dem betroffenen System und dessen Nutzung in einer größeren Umgebung. Vorübergehende Risikofaktoren konzentrieren sich vor allem darauf, ob das Risiko aktiv ausgenutzt wird, und auf alle aktiven Kampagnen. Die Integration von Datenquellen wie dem CISA Known Exploited Vulnerabilities Catalog kann Ihnen helfen, vorübergehende Risiken zu identifizieren.

Da die CMDB in Verbindung mit den Systemen und Anwendungen steht, können Sie einige der wichtigsten Risikofaktoren eintragen, beispielsweise, ob ein System mit dem Internet verbunden ist, oder ob es auf Anwendungs- oder Service-Ebene über sensible Daten verfügt, und Sie können das Risiko für dazugehörige Systeme entsprechend der höheren Anwendung einstellen. Falls Ihre CMDB diese Beziehungen noch nicht erfasst hat, können Sie die Risikofaktoren auch direkt im betroffenen System einstellen (Server, Workstations, Schalter und so weiter).

Wenn Sie es möglicherweise mit Millionen von Adressen zu tun haben, kann es von großem Vorteil sein, die wichtigsten Elemente so schnell wie möglich an das entsprechende Team zu schicken, indem Sie das Risiko automatisch anhand der Umweltfaktoren berechnen.

Es gibt zahlreiche Möglichkeiten, die CMDB zu füllen, je nachdem, wo Ihr Unternehmen steht und welche Tools und Ressourcen ihm zur Verfügung stehen.

ServiceNow Discovery kann Ihre gesamte IT-Infrastruktur erfassen, indem alle IP-Adressen gescannt und Cloud Discovery genutzt wird, um eine Verbindung zu Ihren öffentlichen und privaten Clouds herzustellen, um auch die Cloud-basierte Infrastruktur berücksichtigen zu können. Der Service ist in der Lage, Anwendungen zu erfassen und eine umfassende Übersicht aller verwendeten Geräte, Anwendungen und Konfigurationsprofile zu erstellen.

Service Graph Connectors können genutzt werden, um Asset-/Konfigurationsdaten aus einer Vielzahl von Tools für Gerätemanagement, Patching und Überwachung in den Prozess miteinzubeziehen, beispielsweise Microsoft SCCM, SolarWinds und Jamf. Es gibt momentan etwa 40 Service Graph Connectors im ServiceNow Store.

Unsere Cybersecurity-Tools erfassen nicht nur Schwachstellen und Fehlkonfigurationen. Die meisten verfolgen auch Grundinformationen über die gescannten Systeme, beispielsweise IP-Adressen, Hostnames, Cloud-Identifikatoren und komplette Domain-Bezeichnungen. Die meisten der verfügbaren Scanner-Integrationen für die Vulnerability Response and Configuration Compliance erfassen zumindest den geringstmöglichen Datensatz in Ihre ServiceNow-Instanz, vergleichen sie mit allem, was in der CMDB existiert und erstellt dann ein neues Konfigurationselement, sollte keine Übereinstimmung gefunden werden.

Darüber hinaus verfügen viele dieser Tools wie Qualys und Rapid7 über bereits eingebaute CMDB-spezifische Integrationen, mit denen stabilere Daten in die CMDB eingetragen werden können, die dann mit den Scanner-Daten abgeglichen werden können.

Wenn Sie mit der Nutzung von ServiceNows Security Operations-Anwendung beginnen möchten, aber noch über keine oder keine leistungsstarke CMDB verfügen, brauchen Sie sich keine Sorgen machen. TThirdera arbeitet gerne mit Ihnen zusammen und vereint Ihre Ressourcen in der ServiceNow-Plattform, so dass Sie die Sicherheitsdaten in einer einzigen Lösung synchronisieren können, und Entscheidungen aufgrund des Einflusses der Daten auf Ihr Unternehmen treffen können.

Wie erwähnt kann ServiceNow Daten neben den oben genannten Optionen auch Ihre Cybersicherheits-Tools nutzen, um Ihr CMDB aufzubauen. Möglicherweise müssen Sie dabei auch viele unbekannte Systeme berücksichtigen, was einige Zeit in Anspruch nehmen kann. Aber es ist immer besser, genau zu wissen, über welche Systeme man überhaupt verfügt. Wenn unbekannte System in die CMDB integriert werden, dient dies manchmal als Motivation, sich um die Verbesserung der CMDB zu kümmern.

Wenn Sie bereits eine CMDB haben, aber auch begreifen möchten, wie stabil diese ist, und sich Empfehlungen zu den nächsten Schritten Ihrer CMDB-Reise geben zu lassen, wenden Sie sich einfach an uns.

Bill McDermott (Vorsitzender und CEO von ServiceNow) und Ravi Kumar (CEO von Cognizant) untersuchen gemeinsam mit Phil Fersht, Chefanalyst von HFS Research, wie KI die...

Mehr lesenDa künstliche Intelligenz (KI) und maschinelles Lernen (ML) weiterhin ganze Branchen beeinfluossen, benötigen Unternehmen zunehmend eine robuste Führungsstrategie und Transparenz...

Mehr lesenKünstliche Intelligenz (KI) verändert die Art und Weise, wie wir mit Technologie interagieren, und führt zu Verbesserungen bei Geschäftsprozessen und Kundenerlebnissen. Zwei der...

Mehr lesenApplication Portfolio Management (APM) wurde ursprünglich bei ServiceNow Utah eingeführt und war Teil des Strategic Portfolio Management (SPM)-Toolsets. APM bietet die...

Mehr lesen