Podcast HFS Research : La prochaine vague avec...

Bill McDermott (président-directeur général de ServiceNow) et Ravi Kumar (directeur général de Cognizant) se joignent à Phil Fersht, analyste en chef de HFS Research, pour...

En savoir plusDes nouvelles passionnantes ! Thirdera a été rachetée par Cognizant.

Thirdera génère la transformation, la numérisation et l'automatisation pour nos clients à la vitesse de NOW.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Notre équipe révèle le potentiel des entreprises en améliorant les services offerts dans le cadre du travail.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Notre équipe révèle le potentiel des entreprises en améliorant les services offerts dans le cadre du travail.

Trouvez le niveau d'expertise approprié pour répondre à vos besoins spécifiques ServiceNow.

Modernisez l'apprentissage pour créer des expériences exceptionnelles à l'intention de tous.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Simplifier la gestion des crédits dans l'enseignement supérieur avec ServiceNow CSM

Read moreAutomatisez les opérations essentielles pour fournir des services extrêmement accessibles et fiables.

Une multinationale du secteur de l'énergie augmente sa productivité en automatisant les demandes informatiques

Read moreCréez des expériences transparentes pour les clients et les représentants en respectant la conformité.

Le fournisseur d'assurance prévoit un gain de 75 millions de dollars en valeur commerciale grâce à la transformation de la gestion des actifs

Read more-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

L'agence gouvernementale INDOT modernise son modèle de service aux administrés avec CitizenKey

Read moreOffrez de meilleurs résultats aujourd'hui et à l'avenir grâce à l'informatique de santé.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

L'automatisation des processus permet au géant pharmaceutique de réaliser des économies annuelles de 800 000 dollars

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Améliorer les études de marché et le développement de produits avec ServiceNow SPM

Read morePour concilier les objectifs de la mission et l'efficacité opérationnelle, il faut des solutions innovantes qui permettent de rationaliser les processus et d'améliorer la mise en œuvre des programmes sans grever les budgets..

Les agences de l'ONU font confiance à Thirdera et ServiceNow pour soutenir la réponse de l'aide ukrainienne

Read moreNumérisez et automatisez les flux de travail pour améliorer l'expérience client, que ce soit en ligne ou en magasin.

Thirdera et ServiceNow permettent à une société de musique internationale d'atteindre la bonne note

Read moreDéveloppez des solutions innovantes avec une plate-forme moderne de prestataire de services.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, globaler SAP-on-Cloud-Führer, beginnt mit einer ITSM-Überholung auf mehreren Kontinenten

Read moreFaites évoluer et prenez en charge vos activités grâce à des flux de travail numériques complets.

Trouvez le niveau d'expertise approprié pour répondre à vos besoins spécifiques ServiceNow.

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

La technologie opérationnelle ( OT ou Operational Technology ) est un ensemble de matériels et de logiciels conçus pour fonctionner comme un système intégré et c'est aussi l'épine dorsale du monde professionnel. La défaillance d'un seul composant peut provoquer une réaction en chaine catastrophique sur l'ensemble de la structure. Cependant, pour beaucoup d'organisations, la gestion des vulnérabilités de la technologie opérationnelle ( OT ) n'a pas encore atteint le niveau des outils modernes disponibles et s'appuie toujours sur des protocoles informatiques incomplets au regard des besoins de sécurité de la technologie opérationnelle. Cet article se consacre principalement à l'importance de la sécurisation de la technologie opérationnelle, aux défis habituels liés à la sécurisation de ces ressources et à la manière dont ServiceNow et les outils d'intelligence artificielle disponibles peuvent être utilisés pour gérer et innover en matière de sécurité de la technologie opérationnelle.

Prenons un exemple de la vie quotidienne pour expliquer plus clairement l'effet domino. Les télécommunications que nous utilisons aujourd'hui ont besoin d'électricité pour transmettre les informations à partir du réseau électrique. Les générateurs électriques consomment des ressources pour fournir de l'énergie aux secteurs des télécommunications, de l'informatique, des transports et de la finance. Le secteur des transports, comme les chemins de fer et les camions, fournit les ressources nécessaires à la production d'énergie électrique. Ce même système de télécommunications est utilisé pour permettre les communications et les transactions financières du secteur des transports. Même si ces industries semblent n'avoir aucun lien entre elles, si l'une d'entre elles venait à faire défaut, cela provoquerait une réaction en chaîne qui pourrait déstabiliser les diverses industries connexes.

Maintenant, appliquons ce principe à un immeuble de bureaux comportant de multiples équipements intelligents, tels que des thermostats, des serrures de porte, des appareils de chauffage, des luminaires et des alimentations de secours. Ceux-ci sont utilisés dans nos bureaux comme systèmes de gestion des bâtiments, systèmes de lutte contre les incendies et mécanismes de contrôle d'accès physique et sont désormais souvent connectés par l'intermédiaire d’un réseau unique.

Les besoins de la société dépendent de l'interaction et de l'interdépendance de tous les éléments inclus dans les 16 ressources clés des infrastructures critiques. Ils s'appuient largement sur les systèmes et réseaux d'OT pour fournir les ressources et les services nécessaires à nos besoins quotidiens. La sécurité de ces systèmes d'OT est essentielle pour que nous puissions continuer à répondre aux besoins quotidiens, tels que la survie économique, la santé publique et la sécurité nationale.

La technologie opérationnelle est un élément des systèmes informatiques et de communication composé de ressources matérielles et logicielles qui surveillent et gèrent les processus et les équipements industriels. Elle existe depuis plus longtemps que les technologies de l'information, puisque l'utilisation de machines électriques dans les usines et les systèmes de transport remonte aux années 1790.

L'OT se rapporte aux activités industrielles dans lesquelles un capteur est connecté à un automate programmable ou à d'autres mécanismes industriels, qui recueille des données de sortie et les envoie à un fournisseur de services. Le plus souvent, ce sont des serveurs ou des clouds privés qui stockent les données privées pour une analyse ultérieure. Ces données peuvent être, par exemple, les suivantes :

Aujourd'hui, les données sont un bien essentiel et sensible. Les données sont la plus grande source de revenus à notre époque, et tout le monde semble le savoir. L'impact et la valeur des données n'ont jamais été aussi importants. Les entreprises qui omettent de sécuriser leurs données ne tiennent pas compte de la puissance immense que les pirates pourraient exercer contre elles. Les appareils OT sont au service de nos systèmes, de nos bureaux, de nos bâtiments, de nos usines, de nos transports et de nos soins de santé dans un grand nombre d'industries et les données qu'ils recueillent ont une valeur considérable. La protection de cette technologie est essentielle pour deux raisons importantes :

Dès les premières phases de la technologie opérationnelle, la sécurité de celle-ci a été largement dépendante de la nature autonome des dispositifs OT et de la « sécurité par l'obscurité ». Après l'introduction des ordinateurs, les dispositifs OT ont été connectés aux systèmes informatiques afin d'étendre la capacité de la société à surveiller et à ajuster ses systèmes de technologie opérationnelle. Cela a été bénéfique pour le suivi mais a également posé de grands défis pour sécuriser ce niveau de technologie. Les approches connues de la sécurité informatique classique ont été repensé pour s'aligner sur les besoins des dispositifs OT.

Malheureusement, l'OT a d'autres impératifs, tels que la surveillance en temps réel, qui nécessite un protocole de sécurité différent de celui généralement utilisé pour les technologies de l'information. La sécurité informatique repose sur le principe de la "triade de la CIA", selon lequel les trois concepts de confidentialité, d'intégrité et de disponibilité doivent être équilibrés et protégés afin de garantir que l'entreprise est à la fois sécurisée et efficace dans l'utilisation de ses informations. Pour fonctionner efficacement, les systèmes OT ont besoin des deux concepts supplémentaires : le contrôle en temps réel et la souplesse nécessaire pour modifier les fonctionnalités, qui viennent s'ajouter à la triade existante de la CIA. Il est donc essentiel de suivre de près les vulnérabilités et de disposer d'un processus de correction bien défini. Les dispositifs OT ont été connectés à Internet pour les rendre "intelligents" mais ils ne le sont pas encore assez pour offrir une protection suffisante face à une menace réelle.

La gestion des vulnérabilités des technologies opérationnelles est le processus d'identification, d'évaluation et de correction des vulnérabilités et des risques liés aux technologies opérationnelles. Si ces vulnérabilités ne sont pas corrigées, elles fournissent aux pirates un moyen d'attaque.

Un programme de gestion de la vulnérabilité des OT bien conçu consiste en :

Le processus de gestion des vulnérabilités comporte de multiples étapes, dont certaines ne font que commencer et d'autres se déroulent en permanence. Nous la définirons en deux phases : Planifier et mettre en œuvre.

L'étape préliminaire du « plan » comporte des éléments importants tels que la définition des rôles et des responsabilités, des politiques d'entreprise et des modalités d'exécution d'un programme de correction des vulnérabilités. Cette phase est nécessaire au début pour établir le programme de correction des vulnérabilités de l'OT.

La deuxième phase, appelée " Mise en œuvre ", implique une gestion continue de ces vulnérabilités. Pour de nombreuses entreprises, cette phase est souvent source d'erreurs et se heurte à de multiples difficultés lors de sa réalisation.

Examinons la liste des principaux défis liés à la gestion des vulnérabilités de l'OT et la façon dont vous pouvez élaborer des stratégies pour les surmonter.

Les réseaux IT et OT ont des structures et des objectifs distincts. OT utilise de nombreux protocoles uniques tels que Modbus, Distributed Network Protocol (DN3P), Inter-Control Center Communications Protocol (ICCP), OLE for Process Control (OPC) et les protocoles de la Commission électrotechnique internationale (CEI). Souvent, les règles des services de détection d'intrusion (IDS ou Intrusion Detection Services) doivent également être personnalisées en fonction de ces protocoles, ce qui crée un énorme besoin de gestion des vulnérabilités OT pour ces solutions spécialement conçues.

De nombreux dispositifs OT sont obsolètes et les accords avec les fournisseurs ne prévoient pas de correctifs réguliers. Les cycles de correction sont longs, ce qui entraîne un temps d'exposition plus long et une possibilité d'accès étendue pour un pirate. Certains appareils d'OT fonctionnent généralement en continu, avec des arrêts pour maintenance régulière répartis sur cinq ans ou plus.

Même si des cycles de correction sont disponibles, le temps d'application des correctifs et le temps de remise en état de la machine ont un impact important sur l'activité en cours. Ces temps d'arrêt entraînent des retards dans la production, ce qui est souvent considéré comme un frein à l'optimisation des machines par les dirigeants.

L'impact des temps d'arrêt et de fonctionnement que l'analyse de vulnérabilité pourrait avoir sur les systèmes OT est un problème pour l'entreprise. Le temps nécessaire à la recherche d'une faille pourrait avoir un effet de blocage et de perturbation sur la production industrielle. L'analyse active des vulnérabilités n'est pas souhaitable pour les appareils OT afin d'éviter les temps d'arrêt.

La majorité des entreprises industrielles disposent d'énormes quantités de données d'inventaire relatives à la technologie opérationnelle et celles-ci sont stockées à travers de nombreuses sources, telles que d'anciennes feuilles de calcul et des bases de données. Des données obsolètes, cloisonnées ou incomplètes empêchent de comprendre le CI pendant l'application des correctifs. En informatique, lorsqu'une faille est identifiée, il vous faut une base de données de gestion de la configuration ( CMDB ou Configuration Management Database ) pour déterminer combien d'éléments de configuration ( CI ou Configuration Items ) sont concernés par cette faille et combien peuvent être corrigés. Sans le détail du comportement de chaque appareil d'OT, cette tâche devient impossible dans l'espace OT. En outre, les données relatives aux ressources des appareils d'OT devraient correspondre aux exigences du CMDB pour la plupart des outils. Dans ces cas, il faudrait mettre en place un CMDB spécialisé pour les dispositifs OT.

Dans les environnements OT, la numérisation implique des enjeux importants. Comme nous l'avons vu précédemment, les temps d'arrêt et les analyses fréquentes peuvent être source d'inefficacité. Certaines analyses sont tellement rares que les données sont déjà périmées au moment où l'analyse complète est terminée. Lorsque les failles sont vérifiées, lesquelles peuvent potentiellement se compter par milliers, elles ne disposent souvent d'aucun correctif disponible auprès des fournisseurs ou de méthodes de hiérarchisation pour comprendre quelles failles critiques doivent être traitées avant les autres. Puisqu'il n'existe aucun lien avec un inventaire des ressources bien défini, le fait de les relier aux ressources les plus essentielles ou à risque permettra de déterminer les priorités. La correction des vulnérabilités, qui comprend l'application de correctifs, la mise à jour des logiciels et la correction des bugs, peut être un défi de taille lorsque la publication des correctifs ou des mises à jour des fournisseurs est régulièrement retardée.

S'il est difficile de gérer le processus complet de gestion des vulnérabilités du début à la fin, il peut également être difficile de le mettre à jour. De nombreuses entreprises procèdent à des évaluations de vulnérabilité sporadiques et utilisent un outil distinct pour la correction, ce qui peut entraîner des erreurs dues à des solutions disparates.

Les réseaux OT englobent divers éléments qui dépendent de protocoles obscurs et de logiciels spécialisés que la plupart des administrateurs informatiques connaissent mal. Ils sont configurés de manière spécifique pour chaque entreprise et la réduction des failles dans ces configurations exige une collaboration avec les gestionnaires de produits responsables de leur maintenance.

La correction de la plupart des vulnérabilités OT se fait principalement manuellement. Même si la plupart des méthodes de gestion des vulnérabilités OT peuvent être automatisées, de nombreuses entreprises continuent de suivre leurs vulnérabilités existantes par email et en utilisant des feuilles de calcul. Cela entraîne un temps considérable que les ressources consacrent à la collecte et à la gestion des données, lesquelles sont également fortement sujettes aux erreurs et à une moindre fiabilité.

Les protocoles de contrôle d'exploitation non sécurisés sont souvent développés sans tenir compte de considérations essentielles en matière de sécurité et souffrent de problèmes de sécurité courants. Les exemples les plus courants sont une absence d'authentification entre les terminaux et des contrôles insuffisamment précis pour spécifier correctement les destinataires. Un autre problème est que la structure de ces protocoles OT est accessible à tous, ce qui facilite la compromission des protocoles et l'infection par des logiciels malveillants pour nuire aux appareils OT.

En plus de tous les obstacles qui rendent la gestion des vulnérabilités difficile pour les OT, les équipes de sécurité et les opérateurs OT doivent tenir compte du fait que les sources publiques de vulnérabilité utilisées pour l'évaluation, la classification et la hiérarchisation utilisent potentiellement des données incomplètes ou inexactes. Une recherche effectuée par Dragos, une plate-forme pour la sécurité des entreprises, a révélé que :

43% des notifications de vulnérabilité contenaient des erreurs, ce qui rendait difficile la hiérarchisation des mesures correctives.

64% des notifications sans correctif ne comportaient aucun conseil du fournisseur concernant les mesures à prendre.

61% des notifications assorties d'un correctif venant du fournisseur ne comportaient aucune action visant à atténuer le problème.

73% des vulnérabilités sont jugées plus sévères par Dragos que le score CVSS de Public Advisory.

Bien que la plupart des problèmes rendent presque impossible le développement d'un programme de gestion des vulnérabilités OT bien structuré, il existe des outils pour intégrer diverses solutions et commencer à développer un processus méthodique qui utilisera des ressources et des données fiables pour fournir des informations exploitables pour la correction des vulnérabilités OT. Lors de l'examen de ces outils, quelques facteurs clés sont à prendre en compte :

De la possibilité de centraliser votre inventaire d'OT avec un CMDB bien défini.

De l’analyse des vulnérabilités OT à travers plusieurs types d'appareils OT.

De la gestion du cycle de vie des vulnérabilités OT dans un outil avec un CMDB d'OT développé.

Du regroupement des vulnérabilités en fonction du fournisseur et de la mise en place de calendriers de correction.

De la responsabilité de vos fournisseurs et de la rapidité de leurs réponses ; mettez en place un suivi des performances des fournisseurs mesurant les risques et les problèmes existants.

De l'utilisation de mesures correctives alternatives en attendant le retour du fournisseur.

De la planification des correctifs pour éviter les interruptions et les temps morts.

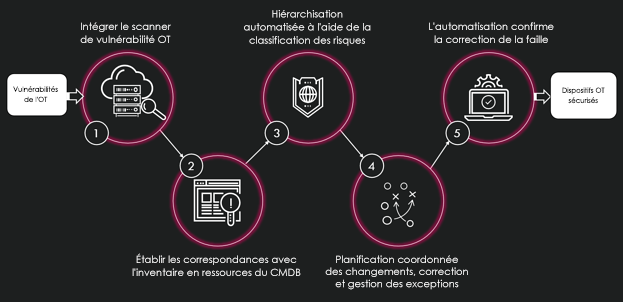

Un processus de gestion des vulnérabilités OT bien structuré est essentiel mais l'ajout de mesures correctives intégrées et de signalisation des correctifs comme étant passés en revue, approuvés et déployés dans le même ensemble d'outils permettrait d'améliorer considérablement la gestion des risques. Grâce à la puissance de la base de données de gestion de la configuration ( CMDB ou Configuration Management Database ) de ServiceNow et aux données sur les biens des éléments de configuration ( CI ou Configuration Items ) sur lesquels repose l'application de réponse aux vulnérabilités ( Vulnerability Response ), les difficultés liées à l'inventaire des biens, à la cartographie des protocoles et aux temps d'arrêt peuvent être considérablement réduites.

Les bibliothèques et les fonctions intégrées de ServiceNow, telles que la base de données nationale sur les vulnérabilités ( NVD ou National Vulnerability Database ), offrent un complément d'information sur la fiabilité des données relatives aux vulnérabilités, lesquelles sont fondées sur des données de gestion des vulnérabilités basées sur des normes et gérées par le gouvernement américain. Cela permet de garantir l'authenticité de l'utilisation de la source officielle pour évaluer, classer et hiérarchiser les vulnérabilités.

L'application Vulnerability Response aide à hiérarchiser la gestion des vulnérabilités grâce aux renseignements sur les ressources, les risques et les menaces permettant la création de flux de travail par le service informatique afin de fournir une réponse rapide et fiable. Elle dispose d'un processus bien défini pour améliorer le suivi et la correction des vulnérabilités en les associant aux CI correspondants, en les classant par ordre de priorité en fonction de la notation des risques et en effectuant un suivi de leur correction. Elle documente et assure également le suivi des correctifs existants, de ceux proposés par le fournisseur, des appareils auxquels ils appartiennent et des correctifs qui ont été mis en œuvre ou non. Cette documentation est complétée par un flux de travail séparé pour le traitement des vulnérabilités repoussées lorsqu'il est nécessaire de traiter ces dernières.

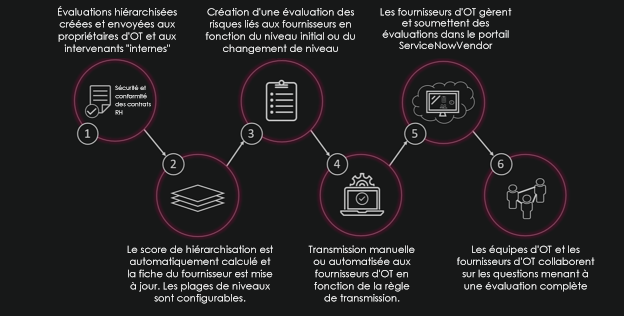

Un suivi du risque résiduel des vulnérabilités repoussées peut être effectué par l'application Integrated Risk Management ( IRM ou Gestion intégrée du risque) et peut être utilisé pour traiter le risque posé par chaque fournisseur. Les vulnérabilités qui dépassent un seuil donné de score de risque peuvent déclencher une notification dans l'application IRM et envoyer des analyses au fournisseur avec un SLA ( contrat de prestation de services ) pour vérifier si un programme de correction est prévu pour cette vulnérabilité.

En outre, l'application Vendor Risk Management ( Gestion des risques fournisseurs ) peut être utilisée pour répondre aux besoins d'analyse des délais des services offerts par les fournisseurs. Le fournisseur est considéré comme une entité et le contrôle de ce fournisseur est défini comme non conforme lorsqu'une question est posée en vue d'obtenir des informations sur les correctifs. Tous les problèmes doivent être résolus pour que le contrôle effectué soit parfaitement en conformité. Les rapports sur les fournisseurs qui n'ont pas été en conformité pendant une durée déterminée peuvent être analysés en utilisant les outils de reporting de ServiceNow, ainsi qu'en utilisant l'indicateur GRC de ServiceNow comme système de surveillance continue pour vérifier les délais de réponse des fournisseurs.

L'application Performance Analytics de ServiceNow améliore ces données en utilisant des paramètres et des critères de référence de pointe pour fournir une visibilité en temps réel au responsable de la sécurité de l'information et mettre la puissance des données entre les mains des intervenants et des experts en la matière.

Nous pouvons configurer des objectifs d'analyse et de correction appropriés pour résoudre les problèmes causés par les lenteurs d'analyse et de correction en intégrant des analyseurs de vulnérabilité OT et en ajoutant à ces données l'inventaire détaillé des ressources provenant de Discovery et de Nuvolode ServiceNow. Le risque des vulnérabilités restantes peut être contrôlé dans l'application Risk de ServiceNow et être associé aux fournisseurs respectifs à l'aide de l'application Vendor Risk Management ( ou Gestion des risques fournisseurs ). Cela vous permet de faire face à tous les défis auxquels sont confrontées la plupart des équipes de gestion des vulnérabilités OT aujourd'hui. Lorsque toutes les applications ci-dessus rapportent leurs données au CISO à l'aide de l'application Performance Analytics de ServiceNow, les utilisateurs disposent alors, grâce à la visibilité sur le processus, de suffisamment de pouvoir pour influencer les équipes respectives afin de créer un environnement hautement sécurisé.

Contactez notre équipe d'experts dès aujourd'hui pour répondre à vos questions sur les solutions opérationnelles de sécurité de ServiceNow et sur la manière de protéger votre organisation contre les menaces de sécurité actuelles.

Bill McDermott (président-directeur général de ServiceNow) et Ravi Kumar (directeur général de Cognizant) se joignent à Phil Fersht, analyste en chef de HFS Research, pour...

En savoir plusAlors que l'intelligence artificielle (IA) et l'apprentissage automatique (ML ou machine learning) continuent de transformer des secteurs entiers, les entreprises ont de plus en...

En savoir plusL'intelligence artificielle (IA) modifie la façon dont nous interagissons avec la technologie, en améliorant les processus d'entreprise et l'expérience des clients. L'IA agentique...

En savoir plusIntroduite à l'origine dans la version Utah de ServiceNow, Application Portfolio Management ou APM (gestion du portefeuille d'applications) faisait partie de l'ensemble d'outils...

En savoir plus