Podcast HFS Research : La prochaine vague avec...

Bill McDermott (président-directeur général de ServiceNow) et Ravi Kumar (directeur général de Cognizant) se joignent à Phil Fersht, analyste en chef de HFS Research, pour...

En savoir plusDes nouvelles passionnantes ! Thirdera a été rachetée par Cognizant.

Thirdera génère la transformation, la numérisation et l'automatisation pour nos clients à la vitesse de NOW.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Notre équipe révèle le potentiel des entreprises en améliorant les services offerts dans le cadre du travail.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow.

Nous aidons les organisations à adopter de meilleurs méthodes de travail et à tirer le meilleur parti de ServiceNow. Notre équipe révèle le potentiel des entreprises en améliorant les services offerts dans le cadre du travail.

Trouvez le niveau d'expertise approprié pour répondre à vos besoins spécifiques ServiceNow.

Modernisez l'apprentissage pour créer des expériences exceptionnelles à l'intention de tous.

.jpg?width=500&height=276&name=filter%20group%20of%20people%20at%20desk%20laptop%20laughing%202021-10%20(1).jpg)

Simplifier la gestion des crédits dans l'enseignement supérieur avec ServiceNow CSM

Read moreAutomatisez les opérations essentielles pour fournir des services extrêmement accessibles et fiables.

Une multinationale du secteur de l'énergie augmente sa productivité en automatisant les demandes informatiques

Read moreCréez des expériences transparentes pour les clients et les représentants en respectant la conformité.

Le fournisseur d'assurance prévoit un gain de 75 millions de dollars en valeur commerciale grâce à la transformation de la gestion des actifs

Read more-1.jpeg?width=500&height=276&name=Indiana%20Department%20of%20Transportation%20Case%20Study%202023-03%20(3)-1.jpeg)

L'agence gouvernementale INDOT modernise son modèle de service aux administrés avec CitizenKey

Read moreOffrez de meilleurs résultats aujourd'hui et à l'avenir grâce à l'informatique de santé.

.jpg?width=500&height=276&name=Multichannel%20pipette%20tips%20reaction%20mixture%20plastic%20wells%202022-05%20(1).jpg)

L'automatisation des processus permet au géant pharmaceutique de réaliser des économies annuelles de 800 000 dollars

Read more.jpg?width=500&height=276&name=group%20-%20statistical%20analysis%202023-03%20yellow%20pink%20(1).jpg)

Améliorer les études de marché et le développement de produits avec ServiceNow SPM

Read morePour concilier les objectifs de la mission et l'efficacité opérationnelle, il faut des solutions innovantes qui permettent de rationaliser les processus et d'améliorer la mise en œuvre des programmes sans grever les budgets..

Les agences de l'ONU font confiance à Thirdera et ServiceNow pour soutenir la réponse de l'aide ukrainienne

Read moreNumérisez et automatisez les flux de travail pour améliorer l'expérience client, que ce soit en ligne ou en magasin.

Thirdera et ServiceNow permettent à une société de musique internationale d'atteindre la bonne note

Read moreDéveloppez des solutions innovantes avec une plate-forme moderne de prestataire de services.

.jpg?width=500&height=276&name=Servers%20data%20center%20room%20with%20bright%20speed%20light%202022-05%20(3).jpg)

Lemongrass, globaler SAP-on-Cloud-Führer, beginnt mit einer ITSM-Überholung auf mehreren Kontinenten

Read moreFaites évoluer et prenez en charge vos activités grâce à des flux de travail numériques complets.

Trouvez le niveau d'expertise approprié pour répondre à vos besoins spécifiques ServiceNow.

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Restez informé des connaissances des experts ServiceNow et explorez nos blogs, actualités, études de cas, publications culturelles, mises à jour de nos partenaires et bien plus encore.

.png?width=500&height=276&name=MicrosoftTeams-image%20(638).png)

Les dépenses de cybersécurité sont estimées à 172 milliards de dollars pour 2023, et les équipes de sécurité sont sous pression pour délivrer plus de résultats en contrepartie de l'argent dépensé. De nombreuses entreprises utilisent une variété d'outils pour gérer leur espace de cyberattaque, notamment des scanners de vulnérabilité comme Qualys et Rapid7 InsightVM, des outils de test de sécurité des applications statiques et dynamiques comme Veracode ou des outils d'évaluation des configurations sécurisées comme Tanium Comply. Tous ces outils aident les entreprises à comprendre leur dispositif de sécurité et à œuvrer pour réduire le risque d'attaque.

Cependant, lorsqu'on travaille avec plusieurs outils distincts, il se peut qu'ils ne disposent pas tous des mêmes données sur les équipements ou applications potentiellement concernées, ce qui peut obliger les équipes de remédiation à effectuer des recherches sur le système concerné avant de pouvoir commencer la remédiation. De plus, comme ces technologies ne recueillent pas to jours les mêmes données sur les systèmes impactés, il peut être difficile de connaître tout ce qui existe dans votre environnement afin de savoir ce qui doit être sécurisé.

Pour comprendre ce qui existe dans votre environnement, la base de données de gestion de la configuration (CMDB ou Configuration Management Database) entre en jeu. De nombreuses entreprises disposent d'une CMDB rudimentaire dont la fiabilité n'est pas forcément assurée. Et si beaucoup de monde comprend la valeur de la CMDB, il est parfois difficile de trouver le financement nécessaire à sa mise en œuvre, sa maintenance et sa croissance. Ces dernières années, cependant, le travail de la CMDB a été piloté et financé par les programmes de cybersécurité car il est impossible de sécuriser quelque chose si vous ne savez pas que vous l'avez. Cependant, la gestion d'un déploiement réussi est un défi entièrement différent abordé dans notre récent blog Quatre étapes pour un déploiement réussi de la CMDB de ServiceNow.

Enrichir la base de données CMDB permet de bénéficier de divers avantages lors de l'examen des vulnérabilités et des erreurs de configuration. Le suivi des données concernant la propriété dans la CMDB, telles que le groupe propriétaire du système, vous permet d'affecter automatiquement le travail aux équipes concernées afin de ne pas avoir à faire de tri et de confier le problème à l'équipe qui peut le résoudre.

Le suivi dans la CMDB des relations entre les équipements et les applications ou services permet d'étendre le routage des assignations pour les attribuer à une équipe de support d'une application ou d'un service au lieu d'un équipement.

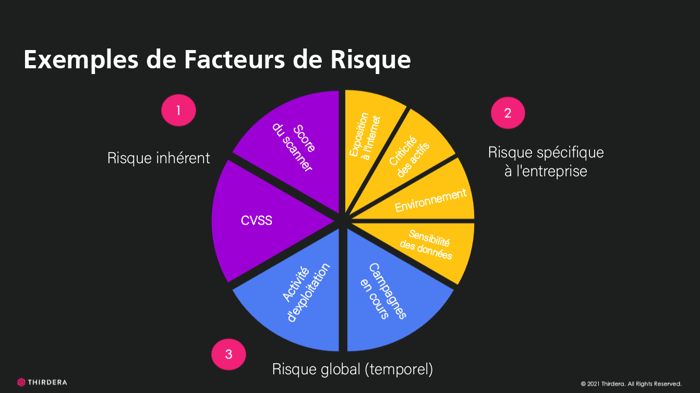

L'autre avantage majeur de la CMDB est sa capacité à aider à déterminer le degré de risque des observations faites sur un système. Le calcul intégral du risque tient compte de trois catégories de facteurs de risque, comme indiqué ci-dessous. Les facteurs de risque inhérents provenant de scanners ou de sources statiques (par exemple, le score CVSS du NVD) pour déterminer le risque général pour toutes les entreprises. Les facteurs de risque spécifiques à l'entreprise se trouvant dans la CMDB et fournissant un contexte propre au système observé, sur la base de ce qui est connu du système concerné et de son utilisation dans un environnement plus large. Enfin, les facteurs de risque temporels se concentrant sur l'exploitation active du risque et sur toute initiative en cours. L'intégration avec des sources de données comme le Vulnerabilities Catalog ou Catalogue des vulnérabilités connues et exploitées du CISA peut aider à identifier les risques temporels.

Étant donné que la CMDB a des liens entre les systèmes et les applications, vous pouvez renseigner certains des facteurs de risque clés au niveau de l'application ou du service, par exemple si un système est tourné vers l'Internet ou s'il contient des données sensibles, puis définir le risque pour les systèmes associés en fonction de cette application principale. Si votre CMDB ne dispose pas encore de ces liens, vous pouvez également définir les facteurs de risque directement sur les systèmes impactés (serveurs, postes de travail, commutateurs, etc.).

Lorsqu'on examine des millions de résultats à traiter, le fait de pouvoir calculer automatiquement le risque en fonction des facteurs environnementaux peut accélérer la remédiation en transmettant les éléments les plus critiques aux équipes de remédiation le plus rapidement possible.

Il existe de nombreuses façons d'enrichir la CMDB, en fonction de vos points de départ ainsi que des outils et ressources disponibles.

Discovery de ServiceNow peut explorer l'ensemble de votre infrastructure informatique en balayant des plages d'adresses IP. Il peut également utiliser Cloud Discovery pour se connecter à vos clouds publics et privés afin de capturer l'infrastructure de ces derniers. Service peut détecter les services des applications et établir une carte complète de tous les équipements, applications et profils de configuration utilisés.

Ces connecteurs ou Service Graph Connectors peuvent être utilisés pour extraire des données sur les équipements et les configurations à partir de divers outils de gestion des périphériques, de correction et de surveillance, tels que Microsoft SCCM, SolarWinds et Jamf. Il y a actuellement environ 40 connecteurs Service Graph Connectors disponibles dans le Store de ServiceNow.

Outre le fait que vos outils de cybersécurité détectent les failles et les mauvaises configurations, la plupart d'entre eux enregistrent au moins quelques données rudimentaires sur les systèmes qu'ils analysent, comme les adresses IP, les noms d'hôtes, les identifiants cloud et les noms de domaine entièrement qualifiés. La plupart des scanners intégrateurs disponibles pour la réponse aux vulnérabilités et la conformité de la configuration extrairont au moins un ensemble minimal de données dans votre instance ServiceNow, les compareront à tout ce qui existe dans la CMDB et, si aucune correspondance n'est trouvée, créeront un nouvel élément de configuration.

En outre, bon nombre de ces outils, tels que Qualys et Rapid7, disposent d'intégrations spécifiques à la CMDB préconstruites qui peuvent être en mesure d'introduire dans la CMDB des données plus fiables qui peuvent ensuite être comparées aux intégrations du scanner.

Si vous souhaitez commencer à utiliser les applications Security Operations de ServiceNow mais que vous n'avez pas encore de CMDB, ou que vous n'avez pas une CMDB à la hauteur, ne vous découragez pas. Thirdera travaille avec vous pour brassembler vos ressources avec la plateforme ServiceNow, ce qui vous permet de synchroniser les données existantes des opérations liées à la sécurité en une seule solution et de prendre des décisions en fonction de leur impact sur votre entreprise.

Comme nous l'avons mentionné, ServiceNow peut ingérer les données de vos outils de cybersécurité pour vous aider à élaborer votre CMDB, en plus des autres options ci-dessus. Il se peut que vous vous retrouviez avec de nombreux systèmes inconnus présentant des vulnérabilités dont l'examen peut prendre un certain temps, mais il est toujours préférable de savoir ce qui existe. Et avoir des systèmes inconnus dans la CMDB amène souvent à chercher ce qui peut être fait pour améliorer la CMDB.

Si vous disposez déjà d'une CMDB mais que vous souhaitez en connaître l'état et obtenir des recommandations sur les prochaines phases de votre CMDB, contactez-nous pour une évaluation de votre CMDB.

Bill McDermott (président-directeur général de ServiceNow) et Ravi Kumar (directeur général de Cognizant) se joignent à Phil Fersht, analyste en chef de HFS Research, pour...

En savoir plusAlors que l'intelligence artificielle (IA) et l'apprentissage automatique (ML ou machine learning) continuent de transformer des secteurs entiers, les entreprises ont de plus en...

En savoir plusL'intelligence artificielle (IA) modifie la façon dont nous interagissons avec la technologie, en améliorant les processus d'entreprise et l'expérience des clients. L'IA agentique...

En savoir plusIntroduite à l'origine dans la version Utah de ServiceNow, Application Portfolio Management ou APM (gestion du portefeuille d'applications) faisait partie de l'ensemble d'outils...

En savoir plus